Informática

Informática

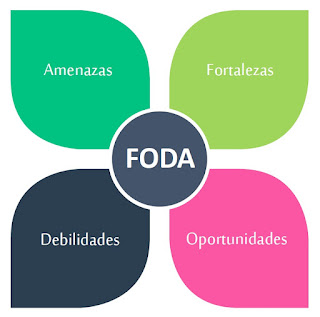

Se analiza la problemática actual de la producción y acumulación mundial de información en forma de documentos electrónicos o digitales, así como los problemas derivados del acceso de esa información, sobre todo en red, dado que esto podría implicar riesgo y pérdida de esa información. Se determinan los riesgos, amenazas vulnerabilidades, etcétera, que afectan a esa información, así como diversas estrategias para establecer la seguridad informática y la relación de ésta con la preservación confiable de esa información. Se estudian y establecen con detalle los factores que inciden a favor y el contra de los documentos digitales.

El ambiente de los sistemas de información que predominó hasta principios de la década de los noventa, –previo a la globalización de las telecomunicaciones, las redes mundiales de teleproceso, la Internet, etcétera– tuvo como una de sus características más relevantes la de poseer entornos informáticos en los que se operaba de manera aislada o en redes privadas en las cuales, la seguridad impuesta por el acceso físico y algunas simples barreras informáticas bastaban para que la seguridad de la información en ellos contenida estuviese garantizada. Por lo mismo, no había mucha preocupación al respecto ni estrategias al efecto. En 1977, el senador Abraham A. Rubifico, de Connecticut, EUA, propuso una iniciativa de "Acta de Ptotección de los Sistemas de Cómputo Federales", la cual buscaba por primera vez definir cibercrímenes y recomendar sanciones por dichos delitos. La iniciativa no prosperó en esa ocasión .

En la actualidad, los sistemas de información han sido sustituidos casi en su totalidad por Tecnologías de Información y Comunicaciones (TIC) convergentes, por inmensas y cada vez más complejas redes institucionales locales y regionales, por servidores y computadoras personales que cada vez tienen mayor capacidad de proceso y de acceso a otros computadores, y cuya interconexión se extiende mundialmente. Al mismo tiempo, la Internet forma ya parte de la infraestructura operativa de sectores estratégicos de todos los países como el comercial, energía, transportes, banca y finanzas, –por mencionar algunos– y desempeña un papel fundamental en la forma en que los gobiernos proporcionan sus servicios e interactúan con organizaciones, empresas y ciudadanía, y es un factor cada vez más creciente de intercambio de información de manera individual por parte de los ciudadanos toda vez que se forman redes sociales cada vez más complejas.

En la actualidad, los sistemas de información han sido sustituidos casi en su totalidad por Tecnologías de Información y Comunicaciones (TIC) convergentes, por inmensas y cada vez más complejas redes institucionales locales y regionales, por servidores y computadoras personales que cada vez tienen mayor capacidad de proceso y de acceso a otros computadores, y cuya interconexión se extiende mundialmente. Al mismo tiempo, la Internet forma ya parte de la infraestructura operativa de sectores estratégicos de todos los países como el comercial, energía, transportes, banca y finanzas, –por mencionar algunos– y desempeña un papel fundamental en la forma en que los gobiernos proporcionan sus servicios e interactúan con organizaciones, empresas y ciudadanía, y es un factor cada vez más creciente de intercambio de información de manera individual por parte de los ciudadanos toda vez que se forman redes sociales cada vez más complejas.

Subrayo entonces que preservación documental no es sinónimo de seguridad informática: la preservación de documentos de archivo se define como

el conjunto de principios, políticas, reglas y estrategias que rigen la estabilización física y tecnológica así como la protección del contenido intelectual de documentos de archivo adquiridos, con objeto de lograr en ellos una secuencia de existencia a largo plazo continua, perdurable, estable, duradera, ininterrumpida, in quebrantada, sin un final previsto.

Esto es válido tanto para documentos de archivo sobre soportes "tradicionales" como para documentos de archivo digitales. Sólo que en este último caso habría que agregar a la definición:

en el caso de preservación documental digital debe establecerse específicamente cómo esos documentos serán conservados durante y a través de las diferentes generaciones de la tecnología a través del tiempo, con independencia de donde residan —sus soportes— y de cómo estén representados sus formatos.

Seguridad Informática

el proceso de establecer y observar un conjunto de estrategias, políticas, técnicas, reglas, guías, prácticas y procedimientos tendientes a prevenir, proteger y resguardar de daño, alteración o sustracción a los recursos informáticos de una organización y que administren el riesgo al garantizar en la mayor medida posible el correcto funcionamiento ininterrumpido de esos recursos.

CONCEPTOS FUNDAMENTALES DE LA SEGURIDAD INFORMÁTICA

Para poder comprender el concepto integral de la seguridad informática, es indispensable entender los diversos conceptos básicos que la rigen, ya que de otra forma no es posible establecer una base de estudio. Los enunciaré a continuación y los desarrollaré con más detalle más adelante

• Recursos Informáticos: el equipo de cómputo y telecomunicaciones; los sistemas, programas y aplicaciones, así como los datos e información de una organización. También se les conoce como "activos informáticos"

• Amenaza: fuente o causa potencial de eventos o incidentes no deseados que pueden resultar en daño a los recursos informáticos de la organización.

• Impacto: la medida del efecto nocivo de un evento.

• Vulnerabilidad: característica o circunstancia de debilidad de un recurso informático la cual es susceptible de ser explotada por una amenaza.

• Riesgo: la probabilidad de que un evento nocivo ocurra combinado con su impacto en la organización.

• Principio básico de la seguridad informática: la seguridad informática no es un producto, es un proceso.

El objetivo primario de la seguridad informática es el de mantener al mínimo los riesgos sobre los recursos informáticos, –todos los recursos– y garantizar así la continuidad de las operaciones de la organización al tiempo que se administra ese riesgo informático a un cierto costo aceptable. Para ello utilizaremos estructuras organizacionales técnicas, administrativas, gerenciales o legales.

El objetivo secundario de la seguridad informática y subrayo que es de nuestro especial interés desde el punto de vista de la preservación documental– consiste en garantizar que los documentos, registros y archivos informáticos de la organización mantengan siempre su confiabilidad total. Este concepto varía de acuerdo a distintos autores, a los contextos documentales y al tipo de organización a la que la información esté asociada.

En un contexto archivístico y en donde tratamos de interoperar un enfoque de seguridad informática con uno de preservación digital, podemos establecer esa confiabilidad como la unión de seis características esenciales:

• permanencia

• accesibilidad

• disponibilidad

• confidencialidad (privacidad)

• autenticidad (integridad)

• aceptabilidad (no repudio)

características

La característica de permanencia estará asociada a la medida en la que podemos asegurar que el documento existirá y estará disponible por un lapso considerable, si es necesario, eternamente. Está asociada con su presencia, su existencia, y ellas dependen obviamente de su protección, su salvaguarda y por supuesto, de la duración y continuidad de su soporte físico. Es común confundir esta característica con la de accesibilidad, la cual tiene que ver con que el documento, existiendo, pueda ser accedido por nosotros y sea visible. Son dos conceptos distintos. Distingamos bien entre almacenamiento permanente seguro la "permanencia" y el acceso futuro la accesibilidad.

Respecto al primer concepto, la permanencia depende del almacenamiento permanente seguro. Para asegurar este almacenamiento de objetos digitales, en este caso documentos de archivo se requiere de estrategias, procedimientos y técnicas adecuadas para crear, operar y mantener archivos documentales a largo plazo. Tales estrategias deben permitir preservar la cadena de bits y sus formatos. Por lo mismo se deben diseñar y llevar a cabo meticulosamente esas técnicas y procedimientos para la conservación tanto de los soportes documentales como de sus contenidos digitales: la información del documento en sí misma y los metadatos asociados a él. La preservación del soporte, la cadena de bits, su estructura y su formato nos da la permanencia.

La característica de disponibilidad

tiene que ver con la facilidad de poder acceder al documento cuando, como sea y por quien sea necesario. Subrayo: la accesibilidad nos brinda una capacidad tecnológica de acceso; la disponibilidad nos da una medida acerca de: quién, cómo, dónde y cuándo puede accederse al documento.

tiene que ver con la facilidad de poder acceder al documento cuando, como sea y por quien sea necesario. Subrayo: la accesibilidad nos brinda una capacidad tecnológica de acceso; la disponibilidad nos da una medida acerca de: quién, cómo, dónde y cuándo puede accederse al documento.

Disponibilidad no significa obligatoriamente que todos los documentos deban estar disponibles todo el tiempo en–línea para todo el mundo. De acuerdo a ciertas reglas establecidas por cada organización es necesario que el documento esté disponible en los tiempos, bajo las condiciones y para las personas preestablecidas. }

La disponibilidad consiste en la capacidad de la organización de poder acceder a un documento conforme a esas condiciones preestablecidas. En la medida que podemos establecer y cumplir esas condiciones –tiempo, requisitos, soporte, restricciones, etcétera– diremos que un cierto documento tiene mayor o menor disponibilidad.

La característica de la confidencialidad o privacidad tiene que ver con el hecho de que los registros documentales deben estar disponibles siempre, pero sólo para las personas autorizadas, durante las circunstancias y bajo condiciones válidas y preestablecidas. No deberá ser posible obtener ninguna información de los archivos fuera de esas condiciones.

La característica de autenticidad o integridad

es sumamente importante. Algunos autores lo consideran uno de los elementos más importantes de la preservación. Tiene que ver con la confianza de un documento de archivo como tal; esto es, la cualidad de un documento de archivo de ser lo que pretende ser sin alteraciones o corrupciones. Los documentos auténticos son los que han mantenido su identidad e integridad al paso del tiempo

es sumamente importante. Algunos autores lo consideran uno de los elementos más importantes de la preservación. Tiene que ver con la confianza de un documento de archivo como tal; esto es, la cualidad de un documento de archivo de ser lo que pretende ser sin alteraciones o corrupciones. Los documentos auténticos son los que han mantenido su identidad e integridad al paso del tiempo

AMENAZAS INFORMÁTICAS

Las amenazas, como ya hemos mencionado, consisten en la fuente o causa potencial de eventos o incidentes no deseados que pueden resultar en daño a los insumos informáticos de la organización y ulteriormente a ella misma. Entre ellas, identificamos como las principales:

•El advenimiento y proliferación de "malware" o "malicious software", programas cuyo objetivo es el de infiltrase en los sistemas sin conocimiento de su dueño, con objeto de causar daño o perjuicio al comportamiento del sistema y por tanto de la organización.

• La pérdida, destrucción, alteración, o sustracción de información por parte de personal de la organización debido a negligencia, dolo, mala capacitación, falta de responsabilidad laboral, mal uso, ignorancia, apagado o elusión de dispositivos de seguridad y/o buenas prácticas.

• La pérdida, destrucción, alteración, sustracción, consulta y divulgación de información por parte de personas o grupos externos malintencionados.

• El acceso no autorizado a conjuntos de información.

• La pérdida, destrucción o sustracción de información debida a vandalismo.

• Los ataques de negación de servicio o de intrusión a los sistemas de la organización por parte de ciber–criminales: personas o grupos malintencionados quienes apoyan o realizan actividades criminales y que usan estos ataques o amenazan con usarlos, como medios de presión o extorsión.

• Los "phishers", especializados en robo de identidades personales y otros ataques del tipo de "ingeniería social".

• Los "spammers" y otros mercadotecnistas irresponsables y egoístas quienes saturan y desperdician el ancho de banda de las organizaciones.

• Los "spammers" y otros mercadotecnistas irresponsables y egoístas quienes saturan y desperdician el ancho de banda de las organizaciones.

• La pérdida o destrucción de información debida a accidentes y fallas del equipo: fallas de energía, fallas debidas a calentamiento, aterrizamiento, desmagnetización, rayadura o descompostura de dispositivos de almacenamiento, etcétera.

• La pérdida o destrucción de información debida a catástrofes naturales: inundaciones, tormentas, incendios, sismos, etcétera.

• El advenimiento de tecnologías avanzadas tales como el cómputo quantum, mismas que pueden ser utilizadas para desencriptar documentos, llaves, etcétera al combinar complejos principios físicos, matemáticos y computacionales.

VULNERABILIDADES INFORMÁTICAS

Una vulnerabilidad es alguna característica o circunstancia de debilidad de un recurso informático la cual es susceptible de ser explotada por una amenaza, intencional o accidentalmente. Las vulnerabilidades pueden provenir de muchas fuentes, desde el diseño o implementación de los sistemas, los procedimientos de seguridad, los controles internos, etcétera; se trata en general de protecciones inadecuadas o insuficientes, tanto físicas como lógicas, procedimentales o legales de alguno de los recursos informáticos. Las vulnerabilidades al ser explotadas resultan en fisuras en la seguridad con potenciales impactos nocivos para la organización. Más detalladamente, provienen de:

• Fallas en el diseño o construcción de programas, sobre todo en aquellos que provienen de un mercado masivo; por ejemplo sistemas operativos, programas de aplicación, el protocolo de comunicaciones TCP/IP, etcétera.

• Uso de computadoras, programas y equipos de red de tipo genérico en aplicaciones críticas.

• Atención insuficiente al potencial error humano durante el diseño, implementación o explotación de sistemas, particularmente debidas a desviaciones u omisiones de buenas prácticas en estas etapas.

• Confianza excesiva en algún único dispositivo u oficina de seguridad.

• Relajamiento de las políticas y procedimientos de seguridad, debidos a falta de seguimiento de los mismos, producidas por un desempeño de seguridad adecuado durante cierto lapso.

• Fallas de seguimiento en el monitoreo o indicadores de seguridad.

• Pobre o nula gobernanza de los activos informáticos, debida principalmente a un mal seguimiento de esos activos y sus contextos de seguridad asociados de forma integral.

• Cambio frecuente de elementos de la plataforma informática.

• Falla en la adjudicación o seguimiento de responsabilidades.

• Planes de contingencia nulos o pobres, tanto para situaciones cotidianas como extremas.

• Ignorancia, negligencia o curiosidad por parte de usuarios en general de los sistemas.

• Equipos, programas y redes "heredados" de generaciones tecnológicas anteriores.

• Errores inherentes al diseño de microprocesadores y microcódigos que se encuentran en rutinas básicas o "núcleo" de los sistemas, o en el encriptado o virtualización.

• Falta de concientización del personal en general acerca de la importancia de la seguridad y responsabilidades compartidas e integrales.

RIESGOS INFORMÁTICOS

Como se mencionó también, riesgo se define como la probabilidad de que un evento nocivo ocurra combinado con su impacto o efecto nocivo en la organización. Se materializa cuando una amenaza actúa sobre una vulnerabilidad y causa un impacto. Los principales riesgos se agrupan como:

• Sustracción de datos personales para usos malintencionados.

• Fugas de información, extracción o pérdida de información valiosa y/o privada.

• Introducción de programas maliciosos a los sistemas de la organización, que pueden ser utilizados para destruirlos u obstaculizarlos, usurpar recursos informáticos, extraer o alterar información sin autorización, ejecutar acciones ocultas, borrar actividades, robo y detentación de identidades, etcétera.

• Acciones de "ingeniería social" malintencionada: "phishing", "spam", espionaje, etcétera.

• Uso indebido de materiales sujetos a derechos de propiedad intelectual.

• Dato físico a instalaciones, equipos, programas, etcétera.

IMPACTOS

Los impactos son los efectos nocivos contra la información de la organización al materializarse una amenaza informática. Al suceder incidentes contra la seguridad informática pueden devenir en:

• Disrupción en las rutinas y procesos de la organización con posibles consecuencias a su capacidad operativa.

• Pérdida de la credibilidad y reputación de la organización por parte del consejo directivo de la organización, público en general, medios de información, etcétera.

• Costo político y social derivado de la divulgación de incidentes en la seguridad informática.

• Violación por parte de la organización a la normatividad acerca de confidencialidad y privacidad de datos de las personas.

• Multas, sanciones o fincado de responsabilidades por violaciones a normatividad de confidencialidad.

• Pérdida de la privacidad en registros y documentos de personas.

• Pérdida de confianza en las tecnologías de información por parte del personal de la organización y del público en general.

• Incremento sensible y no programado en gastos emergentes de seguridad.

• Costos de reemplazo de equipos, programas, y otros activos informáticos dañados, robados, perdidos o corrompidos en incidentes de seguridad.

tips que pueden servir para evitar virus y amenazas

1. Tener un antivirus, ya sea de pago o de versión gratuita.

2. No abrir correos de personas que no conozcamos generalmente el mismo servidor los envía a la bandeja spam o correo no deseado, si vas a abrir un correo de estas carpetas será mejor que tengas un buen antivirus o confiar en la persona o máquina que te lo envía.

3. No descargar archivos piratas ya que estos pueden tener amenazas que nos dañe nuestros dispositivos conectados a Internet.

4. Cambiar de sistema operativo si tienes Windows te recomiendo Linux, generalmente siempre el sistema operativo más usado es el que tiene más posibilidad de tener amenazas, o sea que si más de la mitad de tus amigos conocen ese sistema operativo ya sea Android o Windows es que tienen virus; aunque también se puede tener un sistema operativo más usado y no tener virus ya que le tenemos un antivirus.

5. No entres a páginas que no conozcas siempre rectifica la página en la barra de navegación que vas a entra por ejemplo www.vibra.fm esta es la original pero si ves algo como esto www.vibracolombia.fm entonces esta es una página falsa, generalmente siempre las empresas te dicen la página verdadera que tienen para los usuarios.

6. Siempre mira el enlace que está en las redes sociales después de ver el encabezado; porque no siempre son verdaderos hay cantidad de páginas que se propagan con solo un clic ya está en tu perfil y tus amigos o seguidores les dan clic y se siguen propagando a veces son cadenas otra veces son amenazas para nuestro equipo.

7. Ejecuta cada vez el antivirus para que analice tus archivos.

8. Manda tus dispositivos a un técnico que revise tus archivos pero esto solo sería si los ves muy lento o se apagan a cada rato.

9. Ten la última versión de tu antivirus, a veces se actualiza solo o te pide una confirmación para ello.

10. Usar software de bancos ya que ellos hacen lo posible para tener nuestro computador "blindado" para que no nos roben información bancaria.

ESTRATEGIA Y METODOLOGÍAS PARA LA GESTIÓN DE LA SEGURIDAD INFORMÁTICA

En los últimos años se han ido desarrollando diversas metodologías para la creación de una infraestructura de seguridad informática al interior de una organización y para revisar el estado que guarda la seguridad de la información en esa organización. Bajo los nuevos enfoques se destaca el hecho de que estas metodologías no sólo deben abarcar como se hacía antes las problemáticas de la seguridad interna de los sistemas; hoy en día deben hacer una aproximación holística a la seguridad de la información corporativa, abarcando todas las funcionalidades de la organización en cuanto a la seguridad de la información que maneja.

Esta aproximación marca la diferencia del anterior concepto conocido como "seguridad de sistemas" hacia el nuevo concepto de "seguridad informática de Tecnologías de Información y Comunicaciones (TIC)". El nuevo enfoque considera también los riesgos organizacionales, operacionales, normativos y físicos de una organización, con todo lo que esto implica.

El contexto mundial acerca de esta problemática recomienda como primera etapa diseñar para cada organización una "estrategia de seguridad informática". Esto se hace generalmente en dos pasos:

1) Establecer los requisitos de seguridad. Para ello se estudian tres fuentes:

a) Los principios, objetivos, políticas, procedimientos y requisitos que la organización ha desarrollado para apoyar sus operaciones y que conforman el tratamiento de la información.

b) El conjunto de requisitos legales, estatutos, contratos y regulaciones que deben satisfacer tanto la organización en sí misma como sus socios, usuarios, contra partes, contratistas y proveedores de servicios.

c) La valoración de los riesgos de la información en la organización, a partir de sus objetivos y estrategias generales.

Con ellos se identifican las amenazas a los activos, se evalúa la vulnerabilidad, la probabilidad de su ocurrencia y se estima su posible impacto. Para el análisis de riesgos es prática generalizada seleccionar alguna metodología ya probada al efecto. ad de:

• Identificar, evaluar y manejar los riesgos de seguridad informática.

• Establecer la probabilidad de que un recurso informático quede expuesto a un evento, así como el impacto que ese evento produciría en la organización.

• Determinar las medidas de seguridad que minimizan o neutralizan ese riesgo a un costo razonable.

• Tomar decisiones preventivas y planeadas en lo tocante a seguridad.

Los elementos que un análisis de riesgos debe cubrir son:

• Análisis de los activos que son de valor.

• Análisis de amenazas cuya ocurrencia pueda producir pérdidas a la organización.

• Análisis de vulnerabilidades en los controles de seguridad y en los sistemas

• Análisis de todos los riesgos y sus impactos en las operaciones de la organización

• Análisis de las medidas de seguridad que actuarían como una protección total o parcial contra cada riesgo

2) Establecer una estrategia para la construcción de la seguridad informática dentro de la organización.

Para el establecimiento de una estrategia destinada a construir la seguridad informática dentro de la institución es prática generalizada seleccionar una metodología ya probada al efecto. Si bien existe un buen número de ellas a nivel mundial, es una práctica muy utilizada y altamente recomendada optar por alguna de las metodologías que se han convertido gradualmente en estándares en los últimos años.

Existen varias ventajas en usar una metodología aprobada para este propósito:

• Da certeza y continuidad operacional a la organización.

• Da certeza en los costos de seguridad, además de su justificación.

• Permite que la seguridad se convierta en parte de la cultura de la organización, al incrementar la conciencia de seguridad en todos los niveles.

• Permite determinar y planear las acciones preventivas y correctivas en materia de seguridad.

• Brinda criterios para el diseño, operación y evaluación de planes de contingencia.

• Facilita la toma de decisiones en toda la organización que atañan a la seguridad.

• Incrementa la productividad de los recursos humanos, financieros, de equipo, etcétera dedicados a la seguridad.

Las limitantes generalmente observadas en estas metodologías son:

• Es un proceso analítico con un gran número de variables.

• Una sola metodología no es aplicable a todos los ambientes.

• Inversión considerable de tiempo y recursos dedicados a las actividades.

• Las soluciones al problema de seguridad no son instantáneas ni permanentes; el análisis de riesgos y sus soluciones es un proceso cíclico y continuo que involucra no sólo al área de tecnologías de la información sino a la organización en general.

• La seguridad informática requiere de la participación de todos los niveles de la organización y es una responsabilidad compartida.

1) Establecer los requisitos de seguridad. Para ello se estudian tres fuentes:

a) Los principios, objetivos, políticas, procedimientos y requisitos que la organización ha desarrollado para apoyar sus operaciones y que conforman el tratamiento de la información.

b) El conjunto de requisitos legales, estatutos, contratos y regulaciones que deben satisfacer tanto la organización en sí misma como sus socios, usuarios, contra partes, contratistas y proveedores de servicios.

c) La valoración de los riesgos de la información en la organización, a partir de sus objetivos y estrategias generales.

Con ellos se identifican las amenazas a los activos, se evalúa la vulnerabilidad, la probabilidad de su ocurrencia y se estima su posible impacto. Para el análisis de riesgos es prática generalizada seleccionar alguna metodología ya probada al efecto. ad de:

• Identificar, evaluar y manejar los riesgos de seguridad informática.

• Establecer la probabilidad de que un recurso informático quede expuesto a un evento, así como el impacto que ese evento produciría en la organización.

• Determinar las medidas de seguridad que minimizan o neutralizan ese riesgo a un costo razonable.

• Tomar decisiones preventivas y planeadas en lo tocante a seguridad.

Los elementos que un análisis de riesgos debe cubrir son:

• Análisis de los activos que son de valor.

• Análisis de amenazas cuya ocurrencia pueda producir pérdidas a la organización.

• Análisis de vulnerabilidades en los controles de seguridad y en los sistemas

• Análisis de todos los riesgos y sus impactos en las operaciones de la organización

• Análisis de las medidas de seguridad que actuarían como una protección total o parcial contra cada riesgo

2) Establecer una estrategia para la construcción de la seguridad informática dentro de la organización.

Para el establecimiento de una estrategia destinada a construir la seguridad informática dentro de la institución es prática generalizada seleccionar una metodología ya probada al efecto. Si bien existe un buen número de ellas a nivel mundial, es una práctica muy utilizada y altamente recomendada optar por alguna de las metodologías que se han convertido gradualmente en estándares en los últimos años.

Existen varias ventajas en usar una metodología aprobada para este propósito:

• Da certeza y continuidad operacional a la organización.

• Da certeza en los costos de seguridad, además de su justificación.

• Permite que la seguridad se convierta en parte de la cultura de la organización, al incrementar la conciencia de seguridad en todos los niveles.

• Permite determinar y planear las acciones preventivas y correctivas en materia de seguridad.

• Brinda criterios para el diseño, operación y evaluación de planes de contingencia.

• Facilita la toma de decisiones en toda la organización que atañan a la seguridad.

• Incrementa la productividad de los recursos humanos, financieros, de equipo, etcétera dedicados a la seguridad.

Las limitantes generalmente observadas en estas metodologías son:

• Es un proceso analítico con un gran número de variables.

• Una sola metodología no es aplicable a todos los ambientes.

• Inversión considerable de tiempo y recursos dedicados a las actividades.

• Las soluciones al problema de seguridad no son instantáneas ni permanentes; el análisis de riesgos y sus soluciones es un proceso cíclico y continuo que involucra no sólo al área de tecnologías de la información sino a la organización en general.

• La seguridad informática requiere de la participación de todos los niveles de la organización y es una responsabilidad compartida.

LOS ESTÁNDARES METODOLÓGICOS ISO EN SEGURIDAD INFORMÁTICA

Para realizar algún estudio acerca de la seguridad de la información dentro de alguna organización, podemos seleccionar entre varios estándares que siguen estas metodologías modernas al efecto. Si bien existen varios al efecto, dependiendo de épocas, regiones, costos, etcétera, para ilustrar este documento utilizaremos como base algunos de los estándares para la seguridad de la información provenientes de la Organización Internacional de Estándares (ISO).

En particular el estándar ISO/17799 o los estándares ISO/IEC 27001 y 27002 (Information technology , Security techniques , Information security management systems , Requirements). Todos estos estándares consisten en normas internacionalmente aceptadas que ofrecen recomendaciones para realizar la gestión de la seguridad de la información dirigidas a los responsables de iniciar, implantar o mantener la seguridad de una organización.

Vídeo

Comentarios

Publicar un comentario